Как защититься от вируса WannaCry

Как защититься от вируса WannaCry

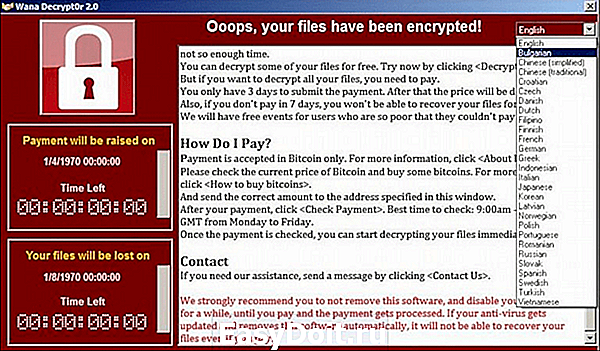

Вирус-шифровальщик WannaCry , или Wana Decryptor, поразил десятки тысяч компьютеров по всему миру. Пока те, кто попал под атаку, ждут решения проблемы, еще не пострадавшим пользователям стоит использовать все возможные рубежи защиты. Один из способов избавить себя от вирусного заражения и защититься от распространения от WannaCry — это закрытие портов 135 и 445, через которые в компьютер проникает не только WannaCry, но и большинство троянов, бэкдоров и других вредоносных программ. Средств для прикрытия этих лазеек существует несколько.

Иллюстрация работы вируса WannaCry

Способ 1. Защита от WannaCry — использование Firewall

Firewall, также известный как брандмауэр, в классическом понимании — это стена, разделяющая секции построек для защиты их от пожара. Компьютерный брандмауэр работает похожим образом — он защищает компьютер, соединенный с интернетом, от лишней информации, фильтруя поступающие пакеты. Большинство firewall-программ можно тонко настроить, в т.ч. и закрыть определенные порты.

Включение и отключение брандмауэра в Windows 7

Видов брандмауэров существует множество. Самый простой firewall — это стандартный инструмент Windows, который обеспечивает базовую защиту и без которого ПК не продержался бы в «чистом» состоянии и 2 минуты. Сторонние брандмауэры — например, встроенные в антивирусные программы — работают гораздо эффективнее.

Преимущество брандмауэров в том, что они блокируют все подключения, которые не соответствуют указанному набору правил, т.е. работают по принципу «запрещено все, что не разрешено». Из-за этого при использовании firewall для защиты от вируса WannaCry скорее придется открывать нужные порты, чем закрывать ненужные. Убедиться в том, что брандмауэр Windows 10 работает, можно, открыв настройки программы через поиск и зайдя в дополнительные параметры. Если порты по умолчанию открыты, закрыть 135 и 445 можно, создав соответствующие правила через настройки брандмауэра в разделе входящих подключений.

Однако в некоторых случаях брандмауэром пользоваться невозможно. Без него обеспечить защиту от зловреда WannaCry будет сложнее, но закрыть самые очевидные дырки получится без особых затруднений.

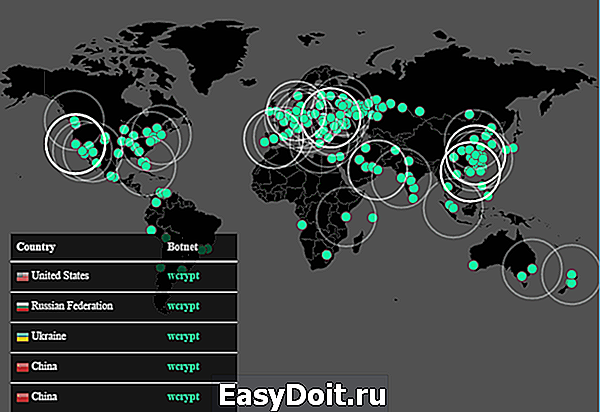

Карта, как распространяется WannaCry

Действенный способ защиты от Wana Descrypt0r проиллюстрирован на видео!

Способ 2. Блокируем распространение вируса с Windows Worms Doors Cleaner

Windows Worms Doors Cleaner — эта простая программа весит всего 50 КБ и позволяет закрыть порты 135, 445 и некоторые другие в один клик от вируса WannaCry.

Главное окно программы содержит перечень портов (135–139, 445, 5000) и краткую информацию о них — для каких служб используются, открыты они или закрыты. Рядом с каждым портом имеется ссылка на официальные положения службы безопасности Microsoft.

- Чтобы закрыть порты с помощью Windows Worms Doors Cleaner от WannaCry, нужно нажать на кнопку Disable.

- После этого красные кресты заменятся зелеными галочками, и появятся надписи, говорящие о том, что порты успешно заблокированы.

- После этого программу нужно закрыть, а компьютер — перезагрузить.

Способ 3. Закрытие портов через отключение системных служб

Логично, что порты нужны не только вирусам, таким как WannaCry — в нормальных условиях ими пользуются системные службы, которые большинству пользователей не нужны и легко отключаются. После этого портам незачем будет открываться, и вредоносные программы не смогут проникнуть в компьютер.

Закрытие порта 135

Порт 135 используется службой DCOM (Distributed COM), которая нужна для связи объектов на разных машинах в локальной сети. Технология практически не используется в современных системах, поэтому службу можно безопасно отключить. Сделать это можно двумя способами — с помощью специальной утилиты или через реестр.

При помощи утилиты служба отключается так:

-

1. Запускается программа Dcomcnfg.exe . Сделать это можно через окно «Выполнить» открываемое сочетанием Win+R или через меню «Пуск».

В системах Windows Server 2003 и старше нужно выполнить ряд дополнительных операций, но, поскольку вирус WannaCry опасен только для современных версий ОС, затрагивать этот момент нет смысла.

Через реестр порт от вирусной программы WannaCry закрывается следующим образом:

- 1. Запускается редактор реестра (regedit в окне «Выполнить»).

- 2. Ищется ключ HKEY_LOCAL_MACHINESOFTWAREMicrosoftOle .

- 3. Параметр EnableDCOM меняется с Y на N.

- 4. Компьютер перезагружается.

Редактировать реестр можно только из-под учетной записи администратора.

Закрытие порта 445

Порт 445 используется службой NetBT — сетевым протоколом, который позволяет старым программам, полагающимся на NetBIOS API, работать в современных сетях TCP/IP . Если такого древнего ПО на компьютере нет, порт можно смело блокировать — это закроет парадный вход для распространения вируса WannaCry. Сделать это можно через настройки сетевого подключения или редактор реестра.

- 1. Открываются свойства используемого подключения.

- 2. Открываются свойства TCP/IPv4.

- 3. Нажимается кнопка «Дополнительно…»

- 4. На вкладке WINS ставится флажок у пункта «Отключить NetBIOS через TCP/IP».

Сделать это нужно для всех сетевых подключений. Дополнительно стоит отключить службу доступа к файлам и принтерам, если она не используются — известны случаи, когда WannaCry поражал компьютер через нее.

- 1. Открывается редактор реестра.

- 2. Ищутся параметры NetBT в разделе ControlSet001 системных записей.

- 3. Удаляется параметр TransportBindName.

То же самое следует сделать в следующих разделах:

После завершения редактирования компьютер перезагружается. Следует учитывать, что при отключении NetBT перестанет работать служба DHCP.

Заключение

Таким образом, чтобы защититься от распространения вируса WannaCry, нужно убедиться, что уязвимые порты 135 и 445 закрыты (для этого можно использовать различные сервисы) или включить брандмауэр. Кроме того, необходимо установить все обновления системы Windows. Чтобы избежать атак в будущем, рекомендуется всегда пользоваться свежей версией антивирусного ПО.

sdelaicomp.ru

Как защитить себя от вируса Wannacry в Windows?

Здравствуйте. 12 мая 2017 года мир столкнулся с новой компьютерной угрозой — вирус wannacry Windows 7 поразил за несколько часов более ста тысяч ПК с операционной системой Виндовс, нанеся непоправимый ущерб как крупным компаниям, так и домашним пользователям. Сегодня расскажу о путях распространения заразы, негативных последствиях и способах защиты.

«Хочется плакать!»

Именно так перевели многие ресурсы название вируса, но, на самом деле полное название шифровальщика звучит так – «ransomware wanacrypt0r 2.0», то есть, «cry» — это сокращение от «cryptor».

Но, судя по ужасающим результатам воздействия трояна, именно такую реакцию он вызывал у тысяч юзеров по всем миру. Ну как тут не заплакать, когда все файлы на ПК за короткий промежуток времени были зашифрованы без возможности восстановления. А на рабочем столе появилось окно с предложением заплатить злоумышленникам около 500 долларов для снятия блокировки.

Да еще и на счетчик ставят: если не произвести оплату сразу, то через несколько часов стоимость спасения увеличивается в два раза. А спустя 12 часов все файлы будут потеряны.

Способы заражения Wannacry Windows XP

Конечно же, вирус поражает не только эту ОС, но и более новые версии, но именно XP оказался самым уязвимым. Да и большинство корпоративных клиентов продолжают использовать данную систему (банкоматы, терминалы самообслуживания и т.д.), что оказалось большим упущением с их стороны. К примеру, в Китае, где «зараза» разгулялась по полной, пострадали многие предприятия, выпускающие электронику известных мировых брендов. А это вылилось в миллионные убытки всего за пару дней.

Как оказалось, злоумышленникам удалось найти дыры в безопасности Виндовс (устаревший протокол SMB1), и добраться через них к ядру ОС. То есть, для заражения не нужно даже открывать файл с вирусом, достаточно просто включить ПК или подключиться к сети интернет. Известны случаи, когда опасность распространялась молниеносно между сетевыми компьютерами и даже поражала файлы, хранящиеся на «облачных» сервисах (Яндекс диск, Google Drive, Dropbox, One Drive).

Еще одним способом распространения является стандартный метод – через электронную почту. Вам приходит письмо с предложением оформить выгодный кредит или получить бесплатно карту какого-либо банка. В тексте присутствуют ссылки для перехода на сайт, кликнув по которым Вы запустите «машину судного дня»:

Или же Вам присылают изображение, документ во вложении, открыв который, Вы открываете вирусу двери к Вашей файловой системе.

Существует ли защита от Wannacry?

- Самый лучший способ – не открывать письма от неизвестных отправителей, не переходить по подозрительным ссылкам. Особенно, если в социальных сетях Вам предлагают посмотреть пикантное видео с участием знаменитостей, а для этого нужно кликнуть на линк с окончанием «exe», к примеру, «posle_finala_evrov >

- Компания Microsoft также выпустила обновление безопасности, нужно только установить его. Для этого стоит активировать функцию автоматического обновления (если она отключена), скачать последние апдейты и вздохнуть с облегчением.

- Этот вариант немного примитивный, но всё же. Если не нуждаетесь в интернет подключении (во время набора текстов, в процессе игры, просмотра фильмов, скачанных на ПК, и т.д.), просто отключитесь от сети – отсоедините кабель, деактивируйте беспроводной модуль WiFi.

Доступен еще один эффективный метод защиты — используйте патч от wannacry, выбрав из списка ниже вариант, соответствующий Вашей версии Виндовс:

- XP SP3 | x64

- Vista | x64

- Windows 7 | x64

- Windows 8 | x64

- Windows 8.1 | x64

- Windows 10 | x64

Пока это все варианты лечения, доступные нам. Возможно, антивирусные лаборатории в скором времени придумают что-то новое, более эффективное. Увы, расшифровать данные пока нет возможности. И единственный правильный путь – это распространить данную статью между большим количеством людей, чтобы предотвратить размножение заразы. Не забудьте предупредить родственников и знакомых, особенно, если они используют устаревшие версии Виндовс.

Из этой статьи вы узнали, что за вирус Wannacry Windows 7 и как не допустить его проникновение на компьютер. Буду рад услышать любые мысли по этому поводу в комментариях.

it-tehnik.ru

Эпидемия WannaCry: ответы на частые вопросы и развенчание заблуждений пользователей

А о том, что обрывочные сведения не дают полного понимания ситуации, порождают домыслы и оставляют после себя больше вопросов, чем ответов. Дабы разобраться, что происходит на самом деле, кому и чем это грозит, как защититься от заражения и как расшифровать файлы, поврежденные WannaCry, посвящена сегодняшняя статья.

Так ли страшен «черт» на самом деле

Не пойму, что за возня вокруг WannaCry? Вирусов много, новые появляются постоянно. А этот чем особенный?

WannaCry (другие названия WanaCrypt0r, Wana Decrypt0r 2.0, WannaCrypt, WNCRY, WCry) – не совсем обычный киберзловред. Причина его печальной известности – гигантские суммы причиненного ущерба. По данным Европола, он нарушил работу более 200 000 компьютеров под управлением Windows в 150 странах мира, а ущерб, который понесли их владельцы, составил более $ 1 000 000 000. И это только за первые 4 дня распространения. Больше всего пострадавших – в России и Украине.

Я знаю, что вирусы проникают на ПК через сайты для взрослых. Я такие ресурсы не посещаю, поэтому мне ничего не грозит.

Вирус? Тоже мне проблема. Когда на моем компьютере заводятся вирусы, я запускаю утилиту *** и через полчаса все в порядке. А если не помогает, я переустанавливаю Виндовс.

Вирус вирусу – рознь. WannaCry – троян-вымогатель, сетевой червь, способный распространяться через локальные сети и Интернет от одного компьютера к другому без участия человека.

Оказавшись на компьютере с Виндовс, вредонос за короткое время шифрует основную массу пользовательских файлов, после чего выводит сообщение с требованием выкупа в размере $300-600, который нужно перечислить на указанный кошелек в течение 3 дней. В случае промедления он грозит через 7 дней сделать расшифровку файлов невозможной.

Одновременно вредонос ищет лазейки для проникновения на другие компьютеры, и если находит, заражает всю локальную сеть. Это значит, что резервные копии файлов, хранимые на соседних машинах, тоже приходят в негодность.

Так что да, «черт» вполне себе страшен.

Как распространяется WannaCry

Вы всё врете. Вирус может проникнуть на мой комп, только если я сам его скачаю. А я бдительный.

Многие вредоносные программы умеют заражать компьютеры (и мобильные девайсы, кстати, тоже) через уязвимости – ошибки в коде компонентов операционной системы и программ, которые открывают кибер-злоумышленникам возможность использовать удаленную машину в своих целях. WannaCry, в частности, распространяется через уязвимость 0-day в протоколе SMB (уязвимостями нулевого дня называют ошибки, которые на момент начала их эксплуатации вредоносным/шпионским ПО не были исправлены).

То есть для заражения компьютера червем-шифровальщиком достаточно двух условий:

- Подключения к сети, где есть другие зараженные машины (Интернет).

- Наличия в системе вышеописанной лазейки.

Откуда эта зараза вообще взялась? Это проделки русских хакеров?

По некоторым данным (за достоверность не отвечаю), брешь в сетевом протоколе SMB, который служит для легального удаленного доступа к файлам и принтерам в ОС Windows, первым обнаружило Агентство национальной безопасности США. Вместо того чтобы сообщить о ней в Microsoft, дабы там исправили ошибку, в АНБ решили попользоваться ею сами и разработали для этого эксплойт (программу, эксплуатирующую уязвимость).

Визуализация динамики распространения WannaCry на сайте intel.malwaretech.com

Впоследствии этот эксплойт (кодовое имя EternalBlue), служивший какое-то время АНБ для проникновения на компьютеры без ведома владельцев, был украден хакерами и лег в основу создания вымогателя WannaCry. То есть благодаря не вполне законным и этичным действиям госструктуры США вирусописцы и узнали об уязвимости.

Авторство шифровальщика точно не установлено.

Я отключил установку обновлений Windows. Нафиг надо, когда и без них всё работает.

Причина столь быстрого и масштабного распространения эпидемии – отсутствие на тот момент «заплатки» – обновления Windows, способного закрыть лазейку Wanna Cry. Ведь чтобы его разработать, требовалось время.

Кому грозит атака WannaCry и как от нее защититься

Насколько я знаю, более 90% компьютеров, зараженных WannaCry, работало под управлением Windows 7. У меня «десятка», значит, мне ничего не грозит.

Опасности заражения WannaCry подвержены все операционные системы, которые используют сетевой протокол SMB v1. Это:

- Windows XP

- Windows Vista

- Windows 7

- Windows 8

- Windows 8.1

- Windows RT 8.1

- Windows 10 v 1511

- Windows 10 v 1607

- Windows Server 2003

- Windows Server 2008

- Windows Server 2012

- Windows Server 2016

Подхватить зловреда по сети сегодня рискуют пользователи систем, на которых не установлено критическое обновление безопасности MS17-010 (доступно для бесплатного скачивания с сайта technet.microsoft.com, на который приведена ссылка). Патчи для Windows XP, Windows Server 2003, Windows 8 и других неподдерживаемых ОС можно скачать с этой страницы support.microsoft.com. На ней же описаны способы проверки наличия спасительного обновления.

Если вы не знаете версию ОС на вашем компьютере, нажмите комбинацию клавиш Win+R и выполните команду winver.

Для усиления защиты, а также при невозможности обновить систему сейчас, Microsoft приводит инструкции по временному отключению протокола SMB версии 1. Они находятся здесь и здесь. Дополнительно, но не обязательно можно закрыть через брандмауэр 445 порт TCP, который обслуживает SMB.

У меня лучший в мире антивирус ***, с ним я могу делать что угодно и мне ничего не страшно.

Распространение WannaCry может происходить не только вышеописанным самоходом, но и обычными способами – через социальные сети, электронную почту, зараженные и фишинговые веб-ресурсы и т. д. И такие случаи есть. Если скачать и запустить вредоносную программу вручную, то ни антивирус, ни патчи, закрывающие уязвимости, от заражения не спасут.

Смотрите также:

Как работает вирус, что шифрует

Да пусть шифрует, что хочет. У меня друг программист, он мне все расшифрует. В крайнем случае найдем ключ методом перебора.

Ну зашифрует пару файлов и что? Это не помешает мне работать на компе.

К сожалению, не расшифрует, поскольку способов взлома алгоритма шифрования RSA-2048, который использует Wanna Cry, нет и в обозримом будущем не появится. И зашифрует он не пару файлов, а практически все.

Приводить детальное описание работы вредоноса я не буду, кому интересно, может ознакомиться с его анализом, например, в блоге эксперта Microsoft Matt Suiche. Отмечу только самые значимые моменты.

Шифрованию подвергаются файлы с расширениями: .doc, .docx, .xls, .xlsx, .ppt, .pptx, .pst, .ost, .msg, .eml, .vsd, .vsdx, .txt, .csv, .rtf, .123, .wks, .wk1, .pdf, .dwg, .onetoc2, .snt, .jpeg, .jpg, .docb, .docm, .dot, .dotm, .dotx, .xlsm, .xlsb, .xlw, .xlt, .xlm, .xlc, .xltx, .xltm, .pptm, .pot, .pps, .ppsm, .ppsx, .ppam, .potx, .potm, .edb, .hwp, .602, .sxi, .sti, .sldx, .sldm, .sldm, .vdi, .vmdk, .vmx, .gpg, .aes, .ARC, .PAQ, .bz2, .tbk, .bak, .tar, .tgz, .gz, .7z, .rar, .zip, .backup, .iso, .vcd, .bmp, .png, .gif, .raw, .cgm, .tif, .tiff, .nef, .psd, .ai, .svg, .djvu, .m4u, .m3u, .mid, .wma, .flv, .3g2, .mkv, .3gp, .mp4, .mov, .avi, .asf, .mpeg, .vob, .mpg, .wmv, .fla, .swf, .wav, .mp3, .sh, .class, .jar, .java, .rb, .asp, .php, .jsp, .brd, .sch, .dch, .dip, .pl, .vb, .vbs, .ps1, .bat, .cmd, .js, .asm, .h, .pas, .cpp, .c, .cs, .suo, .sln, .ldf, .mdf, .ibd, .myi, .myd, .frm, .odb, .dbf, .db, .mdb, .accdb, .sql, .sqlitedb, .sqlite3, .asc, .lay6, .lay, .mml, .sxm, .otg, .odg, .uop, .std, .sxd, .otp, .odp, .wb2, .slk, .dif, .stc, .sxc, .ots, .ods, .3dm, .max, .3ds, .uot, .stw, .sxw, .ott, .odt, .pem, .p12, .csr, .crt, .key, .pfx, .der.

Как видно, здесь и документы, и фото, и видео-аудио, и архивы, и почта, и файлы, созданные в различных программах… Зловред старается дотянуться до каждого каталога системы.

Зашифрованные объекты получают двойное расширение с припиской WNCRY, например, «Документ1.doc.WNCRY».

После шифрования вирус копирует в каждую папку исполняемый файл @WanaDecryptor@.exe – якобы для дешифровки после выкупа, а также текстовый документ @Please_Read_Me@.txt с сообщением для пользователя.

Далее он пытается истребить теневые копии и точки восстановления Windows. Если в системе работает UAC, пользователь должен подтвердить эту операцию. Если отклонить запрос, останется шанс восстановить данные из копий.

Ключи шифрования пораженной системы WannaCry передает в командные центры, расположенные в сети Tor, после чего удаляет их с компьютера. Для поиска других уязвимых машин он сканирует локальную сеть и произвольные диапазоны IP в Интернете, а найдя, проникает на всё, до чего сможет добраться.

Сегодня аналитикам известно несколько модификаций WannaCry с разным механизмом распространения, и в ближайшее время, надо ожидать, появятся новые.

Что делать, если WannaCry уже заразил компьютер

Я вижу, как файлы меняют расширения. Что происходит? Как это остановить?

Шифрование – не одномоментный процесс, хотя и не слишком долгий. Если вам удалось заметить его до появления на экране сообщения вымогателя, вы можете спасти часть файлов, немедленно выключив питание компьютера. Не завершением работы системы, а выдергиванием вилки из розетки!

При загрузке Виндовс в нормальном режиме шифрование будет продолжено, поэтому важно его не допустить. Следующий запуск компьютера должен произойти или в безопасном режиме, в котором вирусы не активны, или с другого загрузочного носителя.

Далее ваша задача – на всякий случай скопировать уцелевшие файлы на съемный диск или флешку. После этого можно приступать к изничтожению гада.

Мои файлы зашифрованы! Вирус требует за них выкуп! Что делать, как расшифровать?

Расшифровка файлов после WannaCry возможна лишь при наличии секретного ключа, который злоумышленники обещают предоставить, как только пострадавший перечислит им сумму выкупа. Однако подобные обещания почти никогда не выполняются: зачем распространителям зловреда утруждаться, если они и так получили что хотели?

В отдельных случаях решить проблему можно и без выкупа. На сегодняшний день разработано 2 дешифратора WannaCry: WannaKey (автор Adrien Guinet) и WanaKiwi (автор Benjamin Delpy). Первый работает только в Windows XP, а второй, созданный на основе первого, – в Windows XP, Vista и 7 x86, а также в северных системах 2003, 2008 и 2008R2 x86.

Алгоритм работы обоих дешифраторов основан на поиске секретных ключей в памяти процесса шифровальщика. Это значит, что шанс на расшифровку есть только у тех, кто не успел перезагрузить компьютер. И если после шифрования прошло не слишком много времени (память не была перезаписана другим процессом).

Ознакомиться с описанием работы дешифровщика WanaKiwi можно в еще в одном блоге Matt Suiche.

После расшифровки файлов запустите антивирус для удаления зловреда и установите патч, закрывающий пути его распространения.

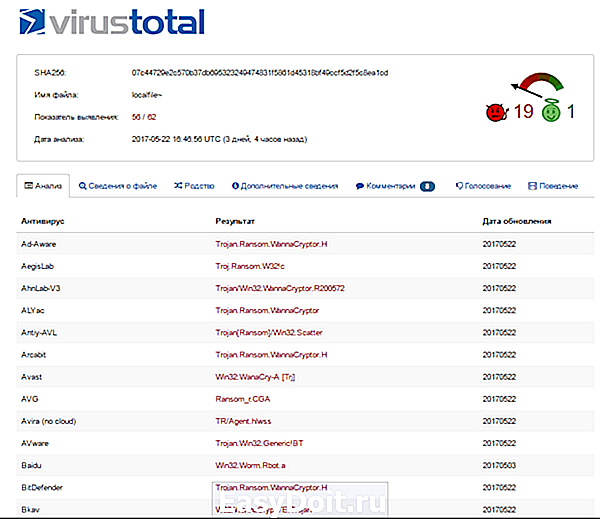

Сегодня WannaCry распознают практически все антивирусные программы, за исключением тех, которые не обновляются, поэтому подойдет почти любая.

Как жить эту жизнь дальше

Как считают аналитики, WanaCry принес распространителям очень неплохие дивиденды, а значит, атаки, подобные этой, будут повторяться. И тех, кого пронесло сейчас, не обязательно пронесет потом. Конечно, если не побеспокоиться об этом заранее.

Итак, чтобы вам не пришлось когда-либо плакать над шифрованными файлами:

- Не отказывайтесь от установки обновлений операционной системы и приложений. Это защитит вас от 99% угроз, которые распространяются через незакрытые уязвимости.

- Держите включенным контроль учетных записей – UAC.

- Создавайте резервные копии важных файлов и храните их на другом физическом носителе, а лучше – на нескольких. В корпоративных сетях оптимально использовать распределенные базы хранения данных, домашние пользователи могут взять на вооружение бесплатные облачные сервисы вроде Яндекс Диск, Google Диск, OneDrive, MEGASynk и т. д. Не держите эти приложения запущенными, когда не пользуетесь ими.

- Выбирайте надежные операционные системы. Виндовс XP таковой не является.

- Установите комплексный антивирус класса Internet Security и дополнительную защиту от вымогателей, например, Kaspersky Endpoint Security. Либо аналоги других разработчиков.

- Повышайте уровень грамотности в противодействии троянам-шифровальщикам. Например, антивирусный вендор Dr.Web подготовил для пользователей и администраторов различных систем обучающие курсы. Немало полезной и, что важно, достоверной информации содержится в блогах других разработчиков A/V.

И главное: даже если вы пострадали, не переводите злоумышленникам деньги за расшифровку. Вероятность того, что вас обманут, – 99%. Кроме того, если никто будет платить, бизнес на вымогательстве станет бессмысленным. А иначе распространение подобной заразы будет только расти.

f1comp.ru